Noticias

Mostrando 5 noticias

Imprimir |

Tamaño de letra:

A |

A

Imprimir |

Tamaño de letra:

A |

A

Nueva línea de ropa Tern para WinRAR

8 de octubre de 2024

WinRAR lanza en Europa en colaboración con la empresa francesa Tern una campaña limitada de prendas de ropa WinRAR entre las que se incluye una camiseta "comprimida" que se descomprime al mojarla.

Enlaces

Nueva actualización de seguridad de WinRAR

26 de febrero de 2019

Nadav Grossman de Check Point Software Technologies ha descubierto fallos de seguridad de la libreria UNACEV2.DLL (CVE-2018-20250, CVE-2018-20251 y CVE-2018-20252) que hace posible crear ficheros en qualquier carpeta dentro y fuera de la carpeta de destino al descomprimir archivos ACE. Algunos de estos fallos ya están arreglados desde la versión 5.61 de WinRAR.

WinRAR usa esta libreria externa para descomprimir archivos ACE, la cual no se ha actualziado desde 2005 y no tenemos acceso a su código fuente, de forma que hemos decidido dejar de soportar el formato de compresión ACE para proteger la seguridad de los usuarios de WinRAR.

La nueva versión 5.70 ya no incluye esta libreria y por tanto no tiene este problema de seguridad. Se recomienda actualizarse a la última versión lo antes posible.

Esta actualización es gratuita para todos los usuarios registrados que han comprado su licencia en winrar.es. Los usuarios que hayan comprado una licencia en otro sitio web para una versión anterior de WinRAR necesitan tener contratado el plan de mantenimiento anual para poderse actualizar.

Para actualizar WinRAR solo tiene que instalar esta versión de prueba sin desinstalar la versión anterior y WinRAR reconocerá automaticamente su licencia y eliminará las librerias ACE de su equipo.

Se recomienda a los usuarios de versiones anteriores que no puedan actualizarse que desactiven el soporte para archivos ACE y que eliminen el fichero UNACEV2.DLL de su equipo.

Dicho fichero se puede encontrar el la siguiente carpeta: %PROGRAMFILES%/WinRAR o %PROGRAMFILES%/WinRAR/Formats

Noticia incorrecta sobre vulnerabilidad en WinRAR

2 de octubre de 2015

Recientemente se han publicado varias noticias sobre una supuesta vulnerabilidad en WinRAR 5.21 que puede representar una amenaza para la seguridad de sus usuarios.

Esta noticia es incorrecta, no hay ninguna vulnerabilidad en WinRAR y se puede usar sin peligro alguno.

Esta noticia fue publicada en sitios como ABC o La Vanguardia en la que se indica que se trata de un aviso del Instituto Nacional de Ciberseguridad (INCIBE). Efectivamente, esta noticia fue publicada originalmente por la Oficina de Seguridad del Internauta del INCIBE como un Grave fallo de seguridad en WinRAR. En ella se indica que es posible enviar un fichero RAR comprimido e infectar con él al usuario que lo recibe cuando este lo descomprime. En el detalle se mencionan los ficheros .sfx sin indicar de que se trata exactamente. Además esta noticia recomienda utilizar otro software de compresión alternativo.

En primer lugar es imposible añadir código malicioso a un archivo RAR y conseguir que el usuario que lo descomprima se infecte automáticamente.

Esto solo es posible hacerlo usando archivos SFX, que son archivos autoextraíbles en formato .exe. Estos archivos pueden ejecutarse directamente sin tener WinRAR instalado, por tanto, todos los usuarios que reciban y abran archivos .exe con código malicioso son vulnerables, tanto si tienen WinRAR instalado como si no lo tienen instalado. Curiosamente, los usuarios que tengan WinRAR instalado pueden descomprimir estos archivos .exe maliciosos a través de WinRAR sin tener que ejecutarlos y sin correr absolutamente ningún riesgo.

Vamos hacer ahora una pausa para reflexionar un poco sobre los archivos .exe

Prácticamente cualquier aplicación capaz de generar archivos .exe , como por ejemplo un compilador como Microsoft Visual Studio o un creador de instaladores como InnoSetup, es capaz de incluir código malicioso en estos archivos y esto no representa un fallo de seguridad en la aplicación. Entre ellos, WinRAR también permite incluir archivos .exe dentro de archivos SFX y hacer que estos se ejecuten al igual que es posible hacerlo con archivos SFX de WinZIP. Evidentemente también se puede usar esta funcionalidad para crear archivos maliciosos.

En definitiva, cualquier archivo .exe, generado o no por WinRAR, puede incluir código malicioso y es una amenaza potencial para cualquier usuario.

Esto en si mismo no es ninguna noticia, es así desde que existen los ficheros .exe y no añade ningún riesgo nuevo a los ficheros .exe. También es evidente que no es necesario tener la aplicación que creó el archivo .exe instalada para evitar ser infectado por archivos .exe maliciosos.

Ahora continuamos el rastro de la noticia hasta llegar a la noticia original en seclists.org, en la que se incluye la prueba de verificación de dicha vulnerabilidad (el código Perl tiene un error de transcripción y hace falta cambiar las dos ocurrencias de ' por el carácter ' para que compile).

Basta con ejecutar la mencionada prueba de verificación en un sitema actualizado para ver que no funciona y que no es posible usar este método para ejecutar código remoto usando archivos SFX creados por WinRAR en estos sistemas.

Si decodificamos el código HTML de la prueba podremos ver como intenta funcionar. Básicamente hace que el módulo SFX muestre el contenido de una página web al usuario cuando este ejecuta este archivo.

Hasta aquí no hay ningún fallo de seguridad en WinRAR, ¿ donde esta el fallo entonces ? WinRAR usa el motor de Internet Explorer para mostrar esta página web al usuario y el problema es que esta página web incluye un código en Visual Basic Script que descarga y ejecuta otro archivo .exe. Esto no debería ser posible y tal como hemos indicado solo hace falta probarlo para ver que no funciona. Si lo hacemos veremos que no pasa nada y que el antivirus de Microsoft nos indica que ha bloqueado una amenaza llamada Exploit:VBS/CVE-2014-6332.gen.

Efectivamente, el código VBScript incluido en la prueba es una copia practicamente exacta del código publicado como demostración del fallo de seguridad de Windows CVE-2014-6332 (solo han añadido las descarga de la aplicación) descubierto en enero de 2013, detectado por el antivirus de Microsoft desde noviembre de 2014 y arreglado el mismo mes en el parche MS14-064 (Este parche no está disponible para Windows XP pero si las actualizaciones del antivirus que impiden aprovechar este fallo).

Este es uno de los motivos por los que es necesario descargar el código VBScript de un servidor remoto (con el truco del META tag Refresh), ya que en un sistema actualizado el antivirus no nos dejará crear el archivo SFX si intentamos introducir directamente el código VBScript malicioso a través de WinRAR.

Esto significa que los usuarios que son vulnerables a este problema (todos los usuarios que no hayan instalado actualizaciones de Windows ni hayan actualizado su antivirus desde noviembre de 2014) también pueden ser infectados si usan Internet Explorer para visitar cualquier página web que contenga este código malicioso o si usan cualquier aplicación que use el motor de Internet Explorer.

En resumen:

- Este fallo no afecta a archivos .rar, solo a archivos .exe.

- No es un fallo en WinRAR y no se arregla dejando de usar WinRAR.

- Es un fallo en Windows que ya fue arreglado en noviembre de 2014 y la única solución es aplicar los parches de Microsoft o tener un antivirus actualizado.

Finalmente, es bastante lamentable que alguien pueda atribuir a WinRAR un fallo de seguridad que es en realidad una vulnerabilidad de Windows que ya fue descubierta y arreglada hace casi un año. De hecho es bastante sospechoso porque la prueba de dicha vulnerabilidad usa el código malicioso de esta vulnerabilidad ya conocida de Windows y pretende atribuirla a WinRAR.

Es mas lamentable todavía que organizaciones como seclist publiquen una vulnerabilidad cuya prueba de verificación no funciona en sistemas actualizados, pero también es lamentable que organizaciones como el INCIBE publiquen una noticia sin al menos contrastarla con el autor de WinRAR o con nosotros, en la que instan a dejar de usar WinRAR para evitar este problema cuando esto no es cierto y que esta noticia pueda llegar a periódicos on-line de prestigio sin que nadie con un mínimo conocimiento del tema se de cuenta de los fallos que tiene.

2/10/2015 En OSI/INCIBE han corregido la noticia que aparece en su web sin hace mención al error inicial y sin constestar nuestros mensajes. No estaria mal una aclñaración oficial sobre todo esto.

Pero hay todavía cientos de webs que se limitaron a copiar la noticia que todavía publican informaciones incorrectas sobre este tema. Si quieres que se sepa la verdad y tienes una página web que copió esta noticia, por favor, corrigela y añade un enlace a esta página.

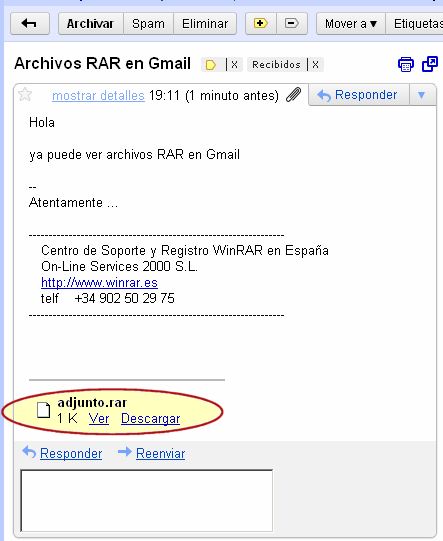

Ya se pueden previsualizar ficheros RAR en Gmail

19 de julio de 2011

Gmail ha añadido soporte para la previsualización de archivos RAR sin la necesidad de tenerlos que descargar. Cuando reciba un archivo RAR podrá visualizar su contenido, previsualizar los ficheros que contenga que esten soportados por Google Docs y descargar los ficheros que haya seleccionado. Esta característica está también disponible para Google Docs para dispositivos moviles.

Para previsualizar archivos RAR en Gmail haga click en el botón "Ver" que hay junto a cada fichero adjunto y podrá verlo en Google Docs.

Como comprimir archivos en Computer Hoy

17 de noviembre de 2006

Instrucciones prácticas sobre como comprimir archivos con WinRAR en el número 212 de la revista Computer Hoy.